Sicurezza e conformità, seguendo le tempistiche del DevOps

Cloud Optix aiuta a prevenire le violazioni di sicurezza che sfruttano vulnerabilità e configurazioni errate in fase di pre-implementazione. Offre la possibilità di integrare in maniera trasparente i controlli di sicurezza e conformità Sophos in tutti gli stadi della pipeline di sviluppo.

Sviluppo rapido e sicuro dei software

La sempre maggiore diffusione di Kubernetes, dei servizi Docker e delle metodologie DevOps ha permesso alle organizzazioni di incrementare drasticamente la propria agilità, consentendo ai team di automatizzare il provisioning delle infrastrutture cloud e di rilasciare più rapidamente nuove versioni dei software.

Per rendere possibile questa trasformazione, i professionisti della sicurezza devono offrire ai team DevOps un supporto concreto, basato su un approccio “Shift-Left””: occorre infatti fornire strumenti integrati di sicurezza e conformità compatibili con i processi esistenti, per garantire un’implementazione rapida e sicura.

Prevenzione delle violazioni della sicurezza con DevSecOps

Gli strumenti DevSecOps di Cloud Optix si integrano perfettamente nei processi DevOps già esistenti e aiutano a prevenire le violazioni della sicurezza già in fase di pre-implementazione. Cloud Optix offre immagini dei container e modelli Infrastructure-as-Code (IaC) contenenti configurazioni non sicure, così comechiavi segrete incorporate, per eliminare questi rischi prima che il software venga distribuito in un ambiente di prova o di produzione.

L’importanza di un approccio “shift left”

Scansione delle immagini dei container

Scansione delle immagini dei container nei registri ECR, ACR e Docker Hub, nonché negli ambienti IaC GitHub e Bitbucket, per identificare eventuali vulnerabilità nel sistema operativo e fix disponibili in fase di pre-implementazione.

Scansione degli ambienti Infrastructure-as-Code

Rilevamento automatico di configurazioni errate, errori incorporati, password e chiavi nei file dei modelli per Terraform, AWS CloudFormation, Ansible, Kubernetes e Azure Resource Manager (ARM).

Integrazione tramite API

Perfetta integrazione con GitHub e Bitbucket sin dalle fasi iniziali del processo, per ricevere i risultati delle scansioni su richiesta nella console Cloud Optix, oppure per utilizzare la REST API e analizzare i modelli IaC in qualsiasi stadio di sviluppo.

Drift Detection e barriere protettive

Monitoraggio e Drift Detection costanti degli standard di configurazione, con prevenzione, rilevamento e correzione automatica di modifiche accidentali o intenzionalmente dannose della configurazione delle risorse, prima che vengano compromesse.

Come funziona Cloud Optix

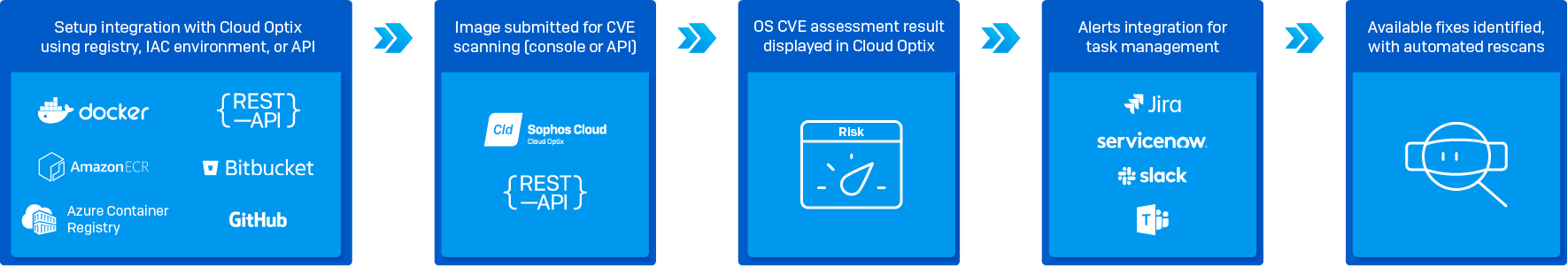

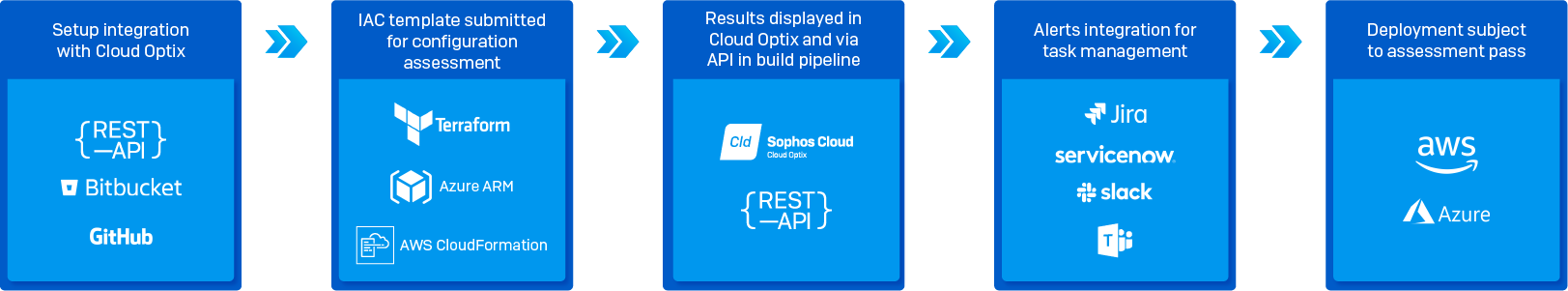

Le scansioni delle immagini dei container e dei modelli Infrastructure-as-Code di Cloud Optix bloccano eventuali vulnerabilità in fase di pre-implementazione.

Scansione dei modelli IaC Vulnerabilità nelle configurazioni

Scansione delle immagini dei container Vulnerabilità nel sistema operativo

Calcolo del ritorno sull’investimento per DevSecOps

Se dovessero compilare codice per script automatici di test delle pipeline per ciascun account cloud, i team di sviluppo potrebbero probabilmente trascorrere mezza giornata a svolgere questa attività. Gli strumenti DevSecOps di Cloud Optix, che includono scansioni di sicurezza e conformità, permettono di risparmiare moltissimo tempo prezioso.